Le cryptage est une technique de protection des données sensibles contre les attaques malveillantes en informatique. Il s’agit du processus de conversion d’informations en un format illisible pour les personnes qui n’ont pas la clé de déchiffrement. Il existe plusieurs types de cryptage, chacun avec ses avantages et inconvénients. Dans cet article, nous allons passer en revue les différentes méthodes de cryptage des données en informatique, leurs utilisations, ainsi que les avantages et les inconvénients de chacune.

Le cryptage symétrique en informatique

Le cryptage symétrique est une méthode de cryptage utilisée dans des situations où la sécurité n’est pas une préoccupation majeure, comme la protection des données lors de leur stockage sur un disque dur. Il est également utilisé pour les communications à court terme, comme le partage de fichiers entre deux ordinateurs. Par exemple, le protocole de chiffrement AES (Advanced Encryption Standard) est une méthode populaire de cryptage symétrique utilisée dans de nombreux systèmes de sécurité informatique. Il utilise une clé de 128, 192 ou 256 bits pour chiffrer les données.

Une autre méthode de cryptage symétrique est le chiffrement de flux, qui chiffre chaque bit ou chaque caractère à mesure qu’il est envoyé. Cette méthode est souvent utilisée pour le streaming de médias en ligne, comme la diffusion de musique ou de vidéos en direct.

Le cryptage asymétrique en informatique

Le cryptage asymétrique est une méthode de cryptage largement utilisée dans les transactions en ligne, les communications gouvernementales et les communications militaires. Contrairement au cryptage symétrique, qui utilise une seule clé pour crypter et décrypter les données, le cryptage asymétrique utilise deux clés différentes : une clé publique et une clé privée. La clé publique est utilisée pour chiffrer les données, tandis que la clé privée est utilisée pour les décrypter. La clé publique peut être partagée librement avec quiconque souhaite envoyer des données à l’utilisateur, tandis que la clé privée est gardée secrète et n’est connue que de l’utilisateur.

Par exemple, l’algorithme RSA (Rivest, Shamir et Adleman) est une méthode populaire de cryptage asymétrique utilisée pour sécuriser les transactions en ligne. Il utilise une clé publique de chiffrement et une clé privée de déchiffrement pour crypter les données de manière sécurisée. Le cryptage asymétrique est considéré comme plus sûr que le cryptage symétrique car la clé privée est gardée secrète et ne peut être obtenue par des tiers. Cependant, le cryptage asymétrique est plus lent et plus gourmand en ressources que le cryptage symétrique car il utilise deux clés différentes.

Le hashing en informatique

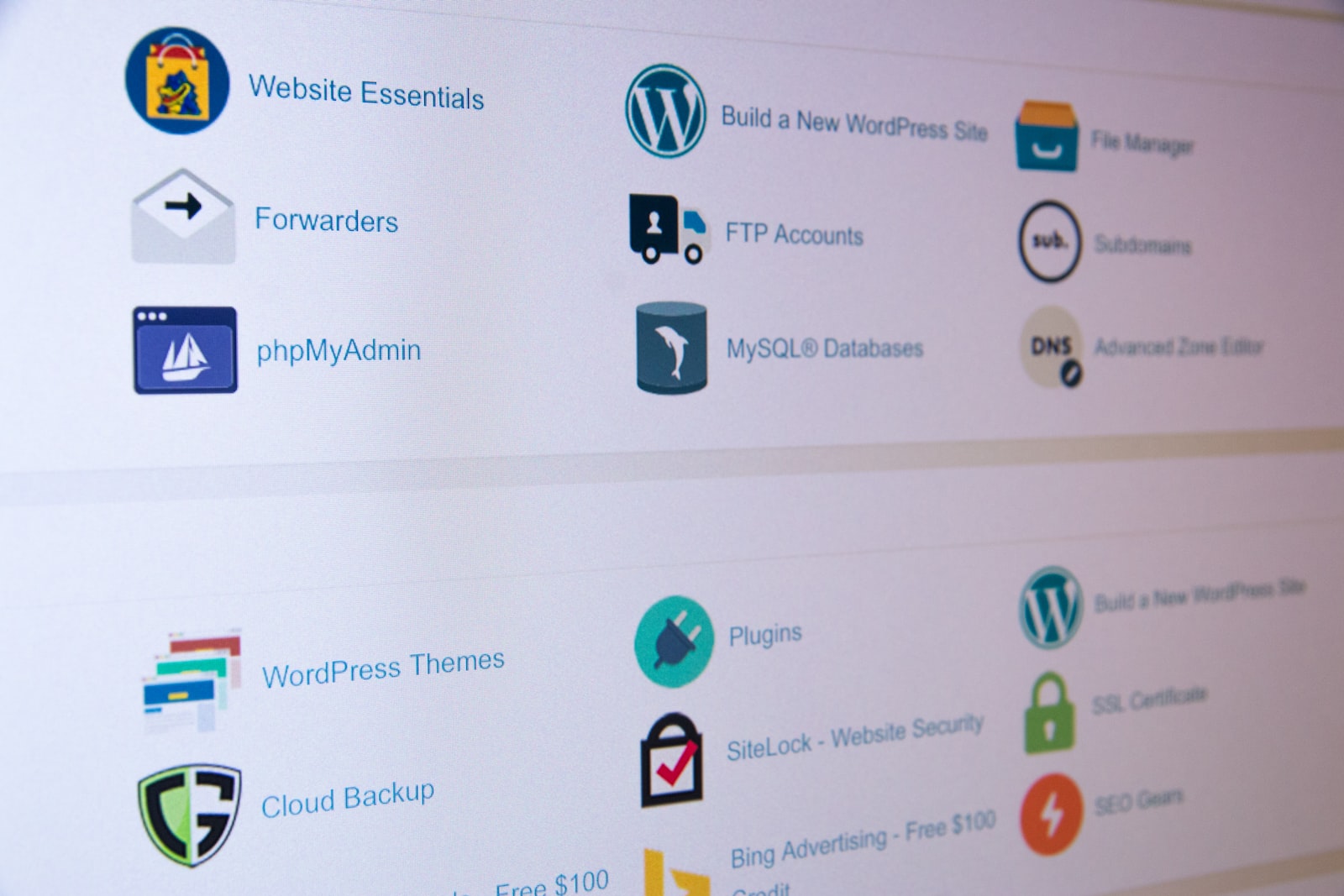

Le hashing est une méthode de cryptage en informatique qui est utilisée pour stocker les données de manière sécurisée. Cette technique consiste à convertir des données en une chaîne de caractères aléatoires de longueur fixe appelée empreinte de hachage. Les empreintes de hachage sont souvent utilisées pour stocker les mots de passe des utilisateurs, car elles permettent de vérifier si un mot de passe entré correspond au mot de passe stocké sans avoir besoin de stocker le mot de passe réel. Par exemple, l’algorithme de hachage MD5 (Message-Digest 5) est une méthode populaire de hashing utilisée pour stocker les mots de passe (par exemple dnas les bases de données sur PHP My Admin). Il génère une empreinte de hachage de 128 bits pour les données d’entrée.

Le principal avantage du hashing est qu’il est rapide et efficace, car la génération de l’empreinte de hachage ne nécessite que quelques calculs. De plus, il est impossible de récupérer les données originales à partir de l’empreinte de hachage, ce qui rend la méthode de stockage plus sûre. Toutefois, le principal inconvénient du hashing est qu’il est impossible de récupérer les données d’origine à partir de l’empreinte de hachage. Cela peut poser des problèmes si les données doivent être récupérées pour une raison quelconque.

Le protocole SSL/TLS

SSL/TLS (Secure Sockets Layer/Transport Layer Security) est une méthode de cryptage utilisée pour sécuriser les communications entre un serveur et un client sur Internet. Cette méthode de cryptage utilise des certificats numériques pour authentifier le serveur et le client, et pour chiffrer les données échangées entre les deux parties. SSL/TLS est souvent utilisé pour sécuriser les transactions en ligne, telles que les achats en ligne ou les connexions bancaires. Cette méthode de cryptage est très sécurisée car elle utilise des certificats numériques pour vérifier l’identité des parties impliquées dans la communication, et ne nécessite pas la transmission de clés de cryptage entre les parties.

Le SSL/TLS peut malheureusement ralentir les performances du serveur ou d’un hébergement, car il nécessite des ressources supplémentaires pour chiffrer et déchiffrer les données. Il est également important de noter que SSL/TLS peut être vulnérable à des attaques de type « homme du milieu » si les certificats numériques ne sont pas correctement configurés ou si les utilisateurs ne vérifient pas l’identité du serveur.

Pour conclure

En définitive, ainsi que nous l’avons vu, le cryptage est une méthode essentielle de cybersécurité pour protéger les données contre les attaques malveillantes. Les différentes méthodes de cryptage, telles que le cryptage symétrique, le cryptage asymétrique, le hashing et SSL/TLS, ont chacune leurs avantages et leurs inconvénients, et sont utilisées dans des situations spécifiques en fonction des besoins de l’utilisateur. Il est important de comprendre les différents types de cryptage pour choisir la méthode de sécurité la plus appropriée pour vos besoins. Que vous stockiez des données sensibles sur un disque dur ou que vous sécurisiez des transactions en ligne, le cryptage est essentiel pour protéger vos informations contre les attaques. Toutefois, il est également important de noter que la sécurité informatique est un domaine en constante évolution et qu’il est important de se tenir au courant des dernières technologies et des meilleures pratiques de sécurité. En continuant à surveiller les développements de la sécurité informatique, nous pouvons rester en avance sur les menaces potentielles et protéger nos données de manière efficace.

D.A.